sábado, 27 de diciembre de 2008

MODELO PARA EL DISEÑO DE UNA RED DE AREA LOCAL INALÁMBRICA (4 de 8)

La asignación de canales sirve para proporcionar mayor ancho de banda alcanzando un mayor rendimiento de la red en beneficio a los usuarios inalámbricos de un área determinada. En la region, en el espectro de frecuencias asignado está entre 2.4000 a 2.4835 GHz, si se usa DSSS, los canales asignados son 13 con un ancho de banda de 22 Mhz de ancho, de acuerdo a la frecuencia central y al ancho por canal solamente tres no se superponen. Para evitar superposición entre canales las frecuencias centrales deben estar separadas mínimo 25 MHz. El mayor número de AP que se pueden ubicar dentro de la misma área física usando equipos bajo las normas 802.11b y 802.11g es de tres, estos son los canales 1, 6 y 11 o los canales 2, 7 y 12 o 3, 8 y 13. Teóricamente permite la ubicación de tres APs cercanos en los tres canales no superpuestos, experimentando un rendimiento de 4.5 a 5.5 Mbps para 802.11b y de 33 a 36 Mbps en 802.11a y 802.11g, esto es debido a la naturaleza half duplex de los radio RF y al encabezado de las normas WLAN. Sin embargo, en los canales que se encuentran separados 25 MHz, en la práctica tienen superposición parcial, debido a que se usan las mismas potencias para transmitir, que aunque es de poca magnitud, no se deben ubicar cercanas. En este caso el rendimiento de los APs puede caer hasta los 4 Mbps o menos en 802.11b y hasta los 30 Mbps en 802.11a y 802.11g. En situaciones donde se necesita roaming, se pueden reusar los canales para cubrir toda el área. Las bandas asignadas en la region en el espectro de frecuencia de los 5 GHz para 802.11a, son las bandas de 5.150 a 5.250 GHz, de 5.250 a 5.350 GHz y de 5.725 a 5.850. Los números de canales de operación válidos son 36, 40, 44, 48, 52, 56, 60, 64, 149, 153, 157 y 161. Entre las bandas más bajas y las medias se tienen ocho canales y cuatro en las bandas más altas.

MODELO PARA EL DISEÑO DE UNA RED DE AREA LOCAL INALÁMBRICA (3 de 8)

3.1 Frecuencia: ya que las diferentes tecnologías operan en diferentes bandas, 802.11b y 802.11g en 2.4 GHz y 802.11a en 5 GHz; la cobertura está determinada por la tecnología que se elija. A mayor frecuencia mayor atenuación por lo tanto menor cubrimiento, así, el cubrimiento de los equipos que trabajan en la banda de 5 GHz es la mitad del cubrimiento de los equipo que trabajan en la banda de 2.4 GHz.

3.2 Ubicación de los APs y sus antenas: es un factor importante para determinar el área de cobertura; si el AP se conecta a la red cableada, se debe tener en cuenta los límites de distancia entre el AP y el armario, el cual depende del tipo de cable usado por sus características de atenuación con respecto a la longitud. También es necesario tener en cuenta que el AP necesita alimentación AC, en caso de no existir una fuente AC cerca, se debe considerar el uso de dispositivos que soporten potencia DC sobre cables Ethernet CAT-5. La ubicación también depende del patrón de radiación de la antena, por ejemplo si se tiene una antena omnidireccional, en auditorios o salones de conferencia se ubica en el centro, mientras sea posible. La ubicación de las antenas debe ser lo más alto posible con el fin de aumentar el área de cubrimiento. Si el requerimiento es interconectar edificios, la ubicación de las antenas debe ser lo suficientemente alta para liberar la zona Fresnel y hacer que los árboles y otros edificios no obstaculicen la señal. Las antenas ubicadas en los exteriores de la edificación deben estar protegidas contra el calor y frío extremo. Una asignación apropiada para el análisis de cobertura de un AP con una antena omnidireccional es aproximar las áreas de cobertura a circunferencias de radio R las cuales deben ser ubicadas de tal forma que no existan huecos de cubrimiento y evitar al máximo las superposiciones de áreas de cubrimiento, ya que incrementa los costos. Los APs pueden ser ubicados en un edificio dentro de un arreglo que puede ser lineal o rectangular, para cada uno de los pisos, estos arreglos se usan en casos donde se tiene baja densidad de usuarios. Un arreglo lineal de AP se usa cuando el ancho del edificio es menor que el radio del área de cobertura y el arreglo rectangular se usa cuando el ancho del edificio es relativamente grande respecto al radio. En áreas con alta densidad de usuarios, se opta por un arreglo puntual donde se colocan varios APs que cubran la misma área, obviamente configurados en diferentes canales, sin embargo, dentro de una edificación no todas las áreas tienen la misma densidad de usuario de modo que se pueden combinar los arreglos para lograr el mejor rendimiento de la red.

martes, 23 de diciembre de 2008

MODELO PARA EL DISEÑO DE UNA RED DE AREA LOCAL INALÁMBRICA (2 de 8)

En este paso se determinan los factores que influyen directamente en la capacidad del sistema.

2.1 Tecnología: debido a que 802.11a y 802.11g soportan hasta 54 Mbps con un rendimiento efectivo aproximado de 33 Mbps y 802.11b hasta 11 Mbps con un rendimiento efectivo aproximado de 5.5 Mbps, la elección de la tecnología es un factor importante para determinar la capacidad máxima de la red.

2.2 Cambio de velocidades: se debe tener en cuenta que las velocidades disminuyen a medida que aumenta la distancia, esto es debido a la relación señal a ruido (S/N Signal Noise), que determina la velocidad a la cual el cliente puede asociarse, por ejemplo los clientes cerca al AP se asocian a velocidades más altas que los clientes más lejanos. Los cambios de velocidad dependen de la sensitividad de receptor, que consiste en un umbral mínimo de energía recibida para el que la señal alcance una cierta velocidad. Si la energía de la señal es más baja que la velocidad máxima alcanzable será decrementada o se decrementará el desempeño.

2.3 Ancho de banda por usuario: un AP puede soportar cierta cantidad de usuarios dependiendo de las características del fabricante y de las aplicaciones que los clientes están usando. El desempeño de la red inalámbrica se degrada a medida que el tráfico aumenta, por lo tanto se recomienda colocar más APs dentro de la misma área para disminuir la carga. Dependiendo del tipo de usuarios, el requerimiento en capacidad cambia, si se pretende hacer el diseño de una red inalámbrica en un almacén para ser usada por escáneres de código de barra, el ancho de banda por usuario es muy poco y serían suficientes 25 Kbps, por lo que se alcanza 200 usuarios cuando se asocian a 11 Mbps y máximo 20 usuarios cuando la velocidad es de 1 Mbps. Para una red universitaria, donde el protocolo más usado es HTTP, un ancho de banda de 300 Kbps por usuario es aceptable, por lo que se alcanzan 17 usuarios cuando se asocian a 11 Mbps. Si se necesita llegar a más usuarios se debe aumentar el número de APs dentro la misma área. Cuando se trata de usuarios que usan la red para transferencia de archivos grandes o aplicaciones que requieren mucho ancho de banda tales como transferencia de imágenes médicas, archivos CAD, etc., son suficientes 500 Kbps por usuario, con lo cual se pueden tener cerca de 50 usuarios asociados a una velocidad de 54 Mbps. Si el requerimiento de los usuarios es para la visualización de video de alta calidad en tiempo real se puede necesitar hasta 2000 Kbps, con lo que se alcanzaría a tener 3 usuarios simultáneos asociados a 11 Mbps o alrededor de 14 si se asocian a 54 Mbps. Si se necesita que la red soporte aplicaciones de voz sobre WLAN (VoWLAN Voice over WLAN), el número de usuarios simultáneos depende del esquema de codificación y de-codificación usado, si se usa G.711 con una velocidad de 128 Kbps para una comunicación direccional con requerimientos de 200 pps (packets per second), se pueden tener aproximadamente 6 comunicaciones de voz simultaneas asociadas a 11 Mbps y hasta 25 si hay asociación a 54 Mbps.

MODELO PARA EL DISEÑO DE UNA RED DE AREA LOCAL INALÁMBRICA (1 de 8)

En este paso se determinan los requerimientos de la empresa o del cliente. Consiste en recoger información acerca de las instalaciones, las redes existentes, los usuarios, el ancho de banda usado por ellos, aplicaciones, detección de fuentes de interferencia, lo anterior como requisito para el estudio de cobertura, capacidad, seguridad y calidad de servicio.

1.1 Análisis del entorno: se considera lo correspondiente al ambiente donde se desea instalar la red inalámbrica (casa, campus, empresa, bodegas, hospital, aeropuerto, etc.); si es para interconexión de usuarios o de edificios; interconexión interna o externa, porque de estos depende el fenómeno de propagación de la señal. Si el ambiente es interno, es importante conseguir los planos donde se muestra el tamaño, materiales, habitaciones, corredores, etc., en caso de que los planos no existan es de vital importancia crearlos. Si el ambiente es externo se debe tener en cuenta árboles, montañas, y cualquier otro tipo de obstrucción. En este análisis también se consideran las características meteorológicas como el calor, la lluvia, el frío, el viento, la humedad, la luz del sol, el polvo, los cambios de temperatura, y demás. En caso de que se requieran torres para enlaces punto a punto, se debe verificar la estructura donde se va a ubicar, la cual debe ser resistente.

1.2 Redes existentes: se comprueba si existe una red cableada o inalámbrica dentro de la cobertura, en caso donde exista una red cableada se necesita conocer el diagrama topológico de la red, la ubicación de los armarios, la ubicación de los puntos de red, los tomas eléctricos, la tecnología que actualmente está siendo usada, capacidad, etc.; en caso de que sea una red inalámbrica es necesario obtener la ubicación de los equipos, la tecnología usada, cobertura, capacidad, etc. En ambos casos se debe verificar si existe alguna convención para nombrar los dispositivos de la infraestructura como enrutadores, switches, APs, concentradores, repetidores, puentes inalámbricos, gateways, entre otros. Otro punto importante a tener en cuenta, es la existencia de puertos disponibles en los switches y concentradores, cuando los APs se conectan a la red cableada. Se debe determinar si la red es privada o pública para la asignación de direcciones IP.

1.3 Análisis de la interferencia: las redes inalámbricas trabajan en una banda libre por lo tanto debe compartir el espectro con otras redes. También se hace una consulta acerca de la existencia de redes inalámbricas exteriores cercanas que puedan causar interferencia con la red que se está diseñando, por ejemplo redes bluetooth, redes HomeRF u otras redes 802.11 y la existencia de equipos médicos, teléfonos inalámbricos, hornos microondas, que también trabajan en la banda de 2.4 GHz. HyperLAN que opera en la banda de 5 GHz.

1.4 Tipo de equipos cliente: se determina el tipo de equipo que van a usar los clientes de la red inalámbrica, estos pueden ser computadores portátiles, computadores de escritorio, PDA, teléfonos VoIP, servidores de impresión, cámaras, proyectores, etc., ya que el equipo cliente determina el tipo de aplicaciones y por lo tanto el ancho de banda.

lunes, 22 de diciembre de 2008

AUDIOINFORMACION DE VoIP

El siguiente audio se trata de un informe realizado por una empresa que presta servicios de VoIP (espero no estar quebrando alguna regla del blog). Es que en el informe se habla de toda una gama de servicios que esta tecnología puede prestar, y me parece bastante ilustrativo e interesante, sobre todo para aquellos y me incluyo, que recién estamos conociendo del tema de VoIP. Espero que les sea útil. Saludos.

OPEN SOURCE EN LAS REDES

Aquí les dejo otro audio de parte de Telefónica, creo yo bastante ilustrativo, artículo que trata sobre los diferentes software’s open source que han venido y continúan influenciando en la forma cómo se desarrolla y evolucionan las redes e Internet. Comenta y compara las características de los software propietario y los software open source y cómo se han influenciado entre ellos. En este audio se menciona entre otros software desde Apache hasta Asterisk. Bueno les dejo para que lo escuchen. Espero que les sea útil. Saludos.

domingo, 21 de diciembre de 2008

CHARLA INFORMATIVA CISCO

El único proposito de estos audios son sólo de tipo informativo y aclarativos. Personalmente, creo que cada quien debe adoptar la forma de prepararse que mejor le convenga o se adecúe a sus preferencias. Yo me inclino por hacer una combinacion de las formas que son menos costosas.

En el primer y segundo audio el instructor encargado de la charla hace una introduccion de las certificaciones cisco y las repercusiones en el campo laboral, así como también sobre el tipo de servicio que ofrece este centro de formación. Finaliza esta primera parte empezando con algunos apuntes sobre los contenidos que se trata en el dictado de los cursos.

En el tercer y cuarto audio continúa el detalle de los contenidos pero además empieza a participar los estudiantes presentes, haciendo preguntas para aclarar sus inquietudes. Además se puede conocer un poco sobre la infraestructura con que cuenta el centro de formación para el dictado del curso.

Bueno los invito a escuchar los audios. Espero que les sea útil. Saludos.

EJERCICIO DE SUBNETTING Nº 3

En este tercer y último post, en el que trato subnetting, resolveremos un ejercicio al que le daremos solución haciendo énfasis en algún punto que nos pareciera importante, y no lo hayamos hecho anteriormente. El enunciado del ejercicio es : Si se tiene 12 hosts en una red, y se sabe que se planea comprar adicionalmente 60 computadoras, se pide determinar si el NETWORK ID podría soportar estos nuevos equipos. Para ello se sabe que una de las computadoras en la red actual tiene como IP 200.7.9.67 y máscara 255.255.255.240. Podrías intentar dar solución a este ejercicio ya que es muy parecido a los anteriores.

Resolviendo el ejercicio

Analizando los datos podemos deducir lo siguiente:

- La red es de clase C, porque el primer octeto está entre 192 y 223

- Como su máscara es 255.255.255.240, que es diferente a la máscara asociada por defecto para una IP de clase C que es 255.255.255.0, deducimos que la red esta subneteada.

- Como la red está subneteada el número de host de cada subred es menor que

2^8 - 2 = 254.

Al precisar este dato sabremos dar respuesta a la incógnita del ejercicio.

· Calculando el número de bits que se utilizan para identificar las subredes: Para eso utilizaremos la siguiente tabla.

En los ejercicios anteriores no habíamos detallado sobre la forma cómo calculábamos en binario el valor del octeto subneteado de manera práctica, pues en el fondo sabemos que es transformar el número de base decimal a base binaria. Este cálculo de manera práctica se puede realizar tomando en cuenta los valores de la tabla siguiente :

En la fila octeto se representa al número binario de 8 bits con su valor máximo en todas sus cifras (o sea 255). En la fila Exponentes se representa el exponente al que hay que elevar la base binaria de una cifra en cuestión para calcular su equivalente en base decimal. Y la fila Valores nos proporciona el valor en base decimal de una cifra 1 en binario en cada posición del octeto. De tal manera que si necesitamos calcular el equivalente en base decimal de una cifra significativa (1) de un número binario en cualquier octeto, sólo deberíamos reemplazarlo por su equivalente, presentados en la fila Valores.

Para el caso específico de la máscara dada en el enunciado 255.255.255.240, el octeto en cuestión es 240. De acuerdo a la tabla anterior si sumamos los valores equivalentes de las 4 primeras cifras binarias resultaría :

128 + 64 + 32 + 16 = 240

La primera es la misma fila de valores que presentamos en la tabla anterior. La segunda fila es un número binario (octeto) con todas sus cifras 1.

Los valores en escalera se forman sumando el valor equivalente en base decimal de la cifra en cuestión más los valores equivalentes de todas las cifras anteriores. Por ejemplo 192 = 64 + 128; 224 = 32 + 64 + 128; 240 = 16 + 32 + 64 + 128; 248 = 8 + 16 + 32 + 64 + 128; 252 = 4 + 8 + 16 + 32 + 64 + 128.

Estos valores en escalera siempre los vamos a ver en algunos de los octetos de la máscara, cuando una red está subneteada. Esperemos que no me haya hecho un rollo y haya podido esclarecer algo el tema. ;-).

Bueno, pero continuando con la solución del problema, la incógnita era contestar si era posible incorporar a la subred las nuevas 60 computadoras. La tabla de la máscara nos puede ayudar a contestar la incógnita. Como 4 bits se están utilizando para identificar la red, entonces sólo 4 bits se podrían utilizar para identificar los host. Es decir, exactamente :

2^4 - 2 = 14

No hay que olvidar que se resta dos porque, de los 16 valores que existen uno se utiliza para identificar la subred y el otro sirve como broadcast.

Ya que en la subred existen actualmente 12 host que utilizan 12 valores IP Host y que el total de IP Host disponibles para identificar hosts son 14, podemos deducir que tan solo hay 14 – 12 = 2 IP Host disponibles para asignarles tan sólo a dos computadoras más.

Concluyendo entonces que no es posible incluir todas las 60 computadoras en la subred en cuestión.

Y seguramente ustedes se preguntarán, pero cuál red en cuestión, pues el enunciado no especifica una subred. Aunque para contestar la pregunta no es necesario saber la red específica donde se encuentra la IP de la computadoras que tiene como dato en el enunciado, vamos a identificar esa subred, pero mediante otro método distinto al que habíamos utilizado en el ejercicio anterior.

sábado, 20 de diciembre de 2008

MODELO PARA EL DISEÑO DE UNA RED DE AREA LOCAL INALÁMBRICA (0 de 8)

El diseño de redes inalámbricas de área local es más complejo que el de redes cableadas, debido a que la propagación y por ende el comportamiento de la señal en el espacio libre se basa en métodos probabilísticos, a diferencia de una red cableada donde la señal solo viaja por el cable. Cada edificación tiene diferentes características y por consiguiente diferentes comportamientos de la señal de radio.

Los siguientes son pasos a tener en cuenta en el diseño de una red inalámbrica:

1 Estudio preliminar: consiste en la recopilación de información a cerca de las instalaciones y las redes existentes.

2 Capacidad: se debe tener en cuenta para el manejo y administración del ancho de banda, el número de usuarios y las aplicaciones acorde con sus necesidades y requerimientos.

3 Cobertura: este paso determina el área de cobertura donde se desea proporcionar conectividad inalámbrica, finalizando con una escogencia de la ubicación de los equipos, la orientación de la antena, la potencia del AP, el patrón de radiación de las antenas, frecuencia.

4 Asignación de canales: después de determinar los AP necesarios se procede a la asignación de canales, esto depende de la tecnología 802.11 escogida.

5 Estudio de sitio: es uno de los pasos más importantes para la implementación de la red, ya que se verifica en la práctica si lo pasos anteriores están correctos.

6 Seguridad: se hace el análisis de requerimientos de seguridad de la red, se crean políticas de seguridad y se decide acerca del mecanismo de seguridad a usar.

7 Documentación: es el resultado final del diseño, en la documentación se plasman los resultados de los pasos anteriores.

8 Problemas: para el eficiente funcionamiento de una WLAN es necesario configurar los AP teniendo en cuenta el canal de operación, nivel de fragmentación, nivel RTS/CTS, velocidad de datos, etc..

Matemática para el Estudio de Radio Frecuencia

Un watt es la unidad básica de potencia, y la potencia está relacionada con la energía. No obstante, potencia es un índice, y energía una cantidad. La fórmula para la potencia es

P = DE / Dt

* DE es la cantidad de energía transferida.

* Dt es el intervalo temporal durante el cual se transfiere la energía.

Si un Joule de energía se transfiere en un segundo, esto representa un watt (W) de potencia. La Figura muestra la cantidad de potencia asociada con algunas funciones comunes. Un watt se define como un ampère (A) de corriente por un volt (V).

2 Decibeles: El decibel (dB) es una unidad que se utiliza para medir la potencia eléctrica. Un dB es un décimo de un Bel, que es una unidad de sonido más grande así denominada en homenaje a Alexander Graham Bell. El dB se mide en una escala logarítmica base 10 . La base se incrementa en diez veces diez por cada diez dB medidos. Esta escala permite a las personas trabajar más fácilmente con grandes números. Una escala similar (la escala de Richter) se utiliza para medir terremotos. Por ejemplo, un terremoto de magnitud 6.3 es diez veces más fuerte que un terremoto de 5.3.

Cálculo de dB

La fórmula para calcular dB es la siguiente:

dB = 10 log10 (Pfinal/Pref)

* dB = la cantidad de decibeles. Esto usualmente representa una pérdida de potencia, a medida que la onda viaja o interactúa con la materia, pero también puede representar una ganancia, como al atravesar un amplificador.

* Pfinal = la potencia final. Ésta es la potencia entregada después de que algún proceso haya ocurrido.

* Pref = la potencia de referencia. Ésta es la potencia original.

3 Referencias a los decibeles: Puesto que dB no tiene ninguna referencia definida en particular, el dBx, donde la x representa un valor específico, se utiliza a menudo en lugar del dB. Por ejemplo, el dBm hace referencia al miliwatt. Puesto que el dBm tiene una referencia definida, también puede convertirse a watts, si se lo desea. La ganancia o pérdida de potencia en una señal se determina comparándola con este punto de referencia fijo, el miliwatt. Existen varios términos relacionados con los que uno debería familiarizarse, para diseñar e instalar WLANs apropiadamente:

* dB miliWatt (dBm) — Ésta es la unidad de medida del nivel de potencia de una señal. Si una persona recibe una señal de un miliwatt, esto representa una pérdida de cero dBm. No obstante, si una persona recibe una señal de 0,001 miliwatts, entonces tiene lugar una pérdida de 30 dBm. Esta pérdida se representa de la forma -30 dBm.

* dB dipolo (dBd) — Esto se refiere a la ganancia que tiene una antena, en comparación con la antena dipolo de la misma frecuencia. Una antena dipolo es la antena más pequeña y menos práctica en cuanto a la ganancia que puede obtenerse.

* dB isotrópico (dBi) — Esto se refiere a la ganancia que tiene una determinada antena, en comparación con una antena isotrópica, o de origen puntual, teórica. Desafortunadamente, una antena isotrópica no puede existir en el mundo real, pero es útil para calcular áreas de cobertura y debilitamiento teóricas. Una antena dipolo tiene una ganancia de 2,14 dB por encima de la ganancia de una antena isotrópica de 0 dBi. Por ejemplo, una simple antena dipolo tiene una ganancia de 2,14 dBi o 0 dBd.

* Potencia Irradiada Isotrópica Efectiva (EIRP) — La EIRP se define como la potencia efectiva que se halla en el lóbulo principal de la antena transmisora. Es igual a la suma de la ganancia de la antena, en dBi, más el nivel de potencia, en dBm, que entra a la antena.

* Ganancia — Esto se refiere al incremento en la energía que parece agregar una antena a una señal RF. Existen diferentes métodos para medir esto, dependiendo del punto de referencia elegido. Cisco Aironet inalámbrico se estandariza en dBi para especificar mediciones de ganancia. Algunas antenas se clasifican en dBd. Para convertir cualquier número de dBd a dBi, simplemente agregue 2,14 al número de dB

También hay algunas reglas generales para aproximarse a la relación entre dB y potencia:

* Un incremento de 3 dB = duplica la potencia

* Una disminución de 3 dB = la mitad de la potencia

* Un incremento de 10 dB = diez veces la potencia

* Una disminución de 10 dB = un décimo de la potencia

QUÉ ES VoIP

Como lo hice saber en mi post anterior, me considero un novato en temas de Telefonía IP y VoIP, pero aspiro a investigar insistentemente para conocerlos un poco más. En medio de mi investigación y búsqueda de artículos y materiales que me parezcan útiles para mi aprendizaje, pude encontrar un podcast basado en un artículo que fue emitido por Telefónica, el cual quiero compartirlo con ustedes, y sobre todo para aquellos como yo que recién empiezan a tomar contacto con este nuevo mundo. Con este audio podemos conocer un poco sobre VoIP y sobre qué mercado se desarrolla esta tecnología, así como algunos apuntes técnicos asociadas a ella. Espero que les sea útil. Saludos.

CONFERENCIAS DE ASTERISK

* Bienvenida del evento por Stefan Wintermeyer (AMOOMA) - Parte 1

* Mark Spencer (Digium) - PPTs.

Videos: Parte 1 - Parte 2 - Parte 3 - Parte 4 - Parte 5

* Diana Cionoiu (Yate) - PPTs.

Videos: Parte 1 - Parte 2 - Parte 3 - Parte 4

* Nenad Corbic (Sangoma) - PPTs.

Videos: Parte 1 - Parte 2 - Parte 3 - Parte 4

* Olle E. Johansson (Edvina AB, Sollentuna, Sweden) –

Videos: Parte 1 - Parte 2 - Parte 3 - Parte 4 - Parte 5

* Kevin P. Fleming (Digium) - PPTs

Videos: Parte 1 - Parte 2 - Parte 3 - Parte 4

* Jay Phillips (Adhearsion) - PPTs

Videos: Parte 1 - Parte 2 - Parte 3 - Parte 4 - Parte 5

* Michelle Petrone-Fleming (Digium) - PPTs.

Videos: Parte 1 - Parte 2

viernes, 19 de diciembre de 2008

EJERCICIO DE SUBNETTING Nº 2

Igualmente recomendamos antes de continuar con el ejercicio revisar los post en los links ya citados también en el post anterior:

http://networkeando.blogspot.com/2008/11/direccionamiento-ip-sistema-binario.html

http://networkeando.blogspot.com/2008/11/parte-2-clases-de-ip.html

http://networkeando.blogspot.com/2008/11/parte-3-creacin-de-subredes-subnetting.html

Hay otro post que habla de subnetting pero no les puedo dar el enlace exacto pero si siguen este link http://networkeando.blogspot.com/2008/11/dynamips-instalacion-y-configuracion.html, los lleva a un post anterior al que deseo que lean.

Gracias por su comprensión.

El enunciado es el siguiente: Se tiene una red en donde uno de los host tiene una IP 145.7.19.3 y cuya máscara es 255.255.248.0. Se desea saber cuál es la subred en la que se encuentra el host mencionado. Intenta resolverlo el ejercicio por tu cuenta antes de leer la solución.

Resolviendo el ejercicio:

Analizando los datos podemos deducir lo siguiente:

- La red es de clase B, porque el primer octeto está entre 128 y 191.

- Como su máscara es 255.255.248.0, que es diferente a la máscara asociada por defecto para una IP de clase B que es 255.255.0.0, deducimos que la red esta subneteada.

- Como la red está subneteada el número de host de cada subred es menor que

2^16 - 2 = 65535

* Determinando las subredes:

El intervalo de incremento nos va a permitir construir una tabla con todas las subredes y host principales, ahí ubicaremos la IP de la subred a la que pertenece el host referido.

Como lo dijimos en el post anterior, el intervalo de incremento entre las subredes podemos hacerlo de dos formas.

Utilizando la 1ra. Forma : Restando al número máximo posible de valores que puede haber en un octeto, o sea 256, el valor del octeto de la máscara que se ha modificado.

* Construyendo la tabla de subredes y de host :

En el post anterior no se explicó en detalle sobre el modo cómo podríamos construir la tabla de subredes y de host. Ahora lo vamos hacer :

1) Primero se llena los IPs de subredes tomando en cuenta el intervalo de incremento, para este caso es 8.

2) La columna de broadcast se llena restando una unidad a la IP de la subred posterior.

3) La columna IP INICIAL del cuadro se llena sumando una unidad a la IP de red.

4) La columna IP FINAL del cuadro se llena restando una unidad a la IP de la columna broadcast.

* Ubicando la IP de la subred a la que pertenece el host.

Tenemos que identificar en que rango de IP’s se encuentra la IP dada. Una vez hecho esto podemos saber a qué red pertenece en la columna NETWORK ID del cuadro. Visualizando el cuadro no es muy difícil ubicar el IP 145.7.19.3. Al final ubicaremos este host en la Red 3, entre los IP INICIAL 145.7.16.1 y la IP FINAL 145.7.23.254, por lo tanto la Red a la que pertenece el host en cuestión es 145.7.16.0

Existe otra forma de averiguar la red a la que pertenece un host sabiendo su máscara, método que utilizaremos en el siguiente post a través de otro ejercicio.

Espero que este ejercicio les sea útil. Saludos.

Qué puede pasar cuando uno entra a donde no debe??

El hacker británico Gary McKinnon enfrenta un juicio y posterior condena en Estados Unidos que podría hacerle pasar el resto de su vida en prisión

Diario Ti Durante seis años Gary McKinnon ha luchado contra la extradición a Estados Unidos En 2002 fue detenido y confesó haber intervenido en 1997 los sistemas TI de las fuerzas armadas estadounidenses y de la NASA, McKinnon explicó que su única intención había sido encontrar información sobre ovnis.

Gary McKinnon no enfrenta cargos en Gran Bretaa pero en EEUU arriesga hasta 60 años de cárcel en caso de ser encontrado culpable de los cargos.

Hace dos años el tribunal supremo británico falló que McKinnon podría ser extraditado a EEUU por lo que su abogado elevó una apelación ante la última instancia judicial posible, la Cámara de los Lores. Los lores presentaron su conclusión que autoriza la extradición

El abogado de McKinnon intentará ahora recurrir al tribunal europeo de derechos humanos con el fin de evitar la extradición. El abogado destaca que el marco punitivo es totalmente desproporcionado para los cargos que se imputan a su cliente

Sin embargo Estados Unidos califica el caso como el mayor ataque militar cibernético de su historia, por lo que se propone invocar la ley antiterrorista al procesar a McKinnon. Esta situación podría enviar al hacker de 42 años de edad a prisión por el resto de su vida.

Méndez

jueves, 18 de diciembre de 2008

NAT (Packet Tracert)

Y bueno les dejo aqui la imagen y el archivo para que lo puedan descargar y ver la configuración, ya que le he borrado algo de la configuración para que puedan tomarlo como ejercicio.

Building configuration...

Current configuration : 633 bytes

!

version 12.4

no service password-encryption

!

hostname Router

!

!

!

!

!

ip ssh version 1

!

!

interface FastEthernet0/0

ip address 200.0.0.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 172.16.16.1 255.255.255.128

duplex auto

speed auto

!

interface Serial0/0/0

no ip address

shutdown

!

interface Serial0/1/0

ip address 192.168.0.2 255.255.255.252

!

interface Vlan1

no ip address

shutdown

!

ip nat inside source list 1 interface FastEthernet0/0 overload

ip classless

!

!

access-list 1 permit 172.16.16.0 0.0.0.127

!

!

!

line con 0

line vty 0 4

login

!

!

end

Descargar Archivo.

al ejercicio le hace falta una pequeña parte de configuración. Pueden utilizar el comando show ip nat translation.

EJERCICIO DE SUBNETTING

Antes que nada no estaría mal que den una leída a 4 post publicados anteriormente donde se explica referente al direccionamiento IP y subnneting. Aquí les dejo los links:

http://networkeando.blogspot.com/2008/11/direccionamiento-ip-sistema-binario.html

http://networkeando.blogspot.com/2008/11/parte-2-clases-de-ip.html

http://networkeando.blogspot.com/2008/11/parte-3-creacin-de-subredes-subnetting.html

Hay otro post que habla de subnetting pero no les puedo dar el enlace exacto pero si siguen este link, los lleva a un post anterior al que deseo que lean.

http://networkeando.blogspot.com/2008/11/dynamips-instalacion-y-configuracion.html

Gracias por su comprensión.

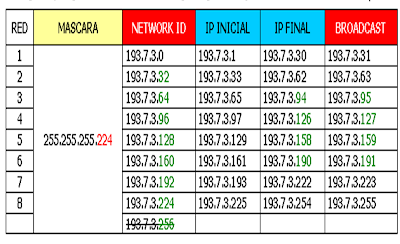

El enunciado es el siguiente: Se desea dividir una red con IP 193.7.3.X y con una máscara de 255.255.255.0 en 5 subredes. Cómo lo haremos?, puedes darle respuesta al ejercicio por tu cuenta antes de leer la solución.

Resolviendo el ejercicio:

Analizando los datos podemos deducir lo siguiente:

- La red es de clase C, porque el primer octeto está entre 192 y 223.

- La máscara asociada es una máscara por defecto.

- El número de host de la red es de 254.

- Después de dividir la red en 5 subredes, se tendrá una máscara de 255.255.255.X, donde X será un valor que debemos averiguar.

- Las 5 subredes tendrán menos de 254 host. Esto porque como disponemos el último octeto (8 bits) para hacer subnetting y utilizaremos algunos bits para identificar las subredes entonces, el número máximo de host posibles será menor a 254. Luego lo precisaremos.

* Calculando el número de bits que se utilizarán para identificar las subredes:

De manera práctica para calcular el número de bits se aplica la siguiente inecuación:

Esto quiere decir que 3 son los bits que debemos ocupar del último octeto para identificar las subredes.

* Obteniendo la nueva máscara para todas las subredes.

El número de redes sería : 2^3 = 8

El número de host por red sería : 2^n - 2 = 2^5 – 2 = 30 hosts.

Se resta 2 porque no se toma en cuenta para identificar a un host el IP que se utiliza para identificar la red y la otra IP para utilizarlo como broadcast.

Por último la nueva máscara sería :

* Determinando las subredes:

El intervalo de incremento nos va a permitir construir una tabla con todas las subredes y host principales.

Para calcular el intervalo de incremento entre las subredes podemos hacerlo de dos formas:

2ra. Forma : Utilizando la expresión 2^n , el cual es la traducción a base decimal del bit menos significativo de la nueva máscara.

Es decir : 2^5 = 32,

De acuerdo al método aplicado, utilizando una misma máscara para todas las subredes hemos podido dividir la red dada en un número aproximado al solicitado. El resultado son 8 subredes, que podríamos decir que cumple lo solicitado (5 subredes) con un “margen de error” de 3 subredes. Según sea el caso específico estas tres subredes podrían ser utilizadas posteriormente. Pero bueno en general cada caso podría tener una solución distinta. Otra técnica es utilizando VLSM, la cual nos permite mayor precisión en el número de subredes que necesitemos. En el blog no he encontrado una explicación específica con respecto al tema de VLSM. Espero que haya oportunidad de tratarlo. Espero que este ejercicio les sea útil. Saludos.

miércoles, 17 de diciembre de 2008

PROPAGACIÓN DE LA SEÑAL EN UNA WLAN (2 de 2)

3.1 Modelos estadísticos: estos modelos no necesitan información acerca de las paredes, solo es necesario la información acerca del tipo de edificio (oficina, hotel, hospital, etc.). El más usado de los modelos de propagación estadísticos es el modelo de espacio libre modificado, el cual analiza la distancia entre paredes y las pérdidas de penetración de las paredes, pero no se considera la posición de las paredes ni las características de las paredes. Este modelo calcula las pérdidas de propagación de manera similar a las pérdidas de espacio libre con un exponente adaptable y un factor de corrección.

3.2 Modelos empíricos de trayectoria directa: estos modelos se basan en la trayectoria directa entre el transmisor y el receptor, no se consideran rayos adicionales. Ejemplos de este tipo de modelo son el modelo de Motley-Keenan y el modelo de multi-paredes. El modelo de Motley-Keenan usa iguales pérdidas de transmisión para cada pared, las pérdidas de propagación solo se ven influenciadas por el número de paredes y su ubicación exacta. Las pérdidas del modelo se calculan con la siguiente ecuación:

3.3 Modelos empíricos de multitrayectoria: estos modelos se basan en la propagación multitrayectoria entre el transmisor y el receptor. Se tienen en cuenta las diferentes trayectorias y sus correspondientes parámetros para el cálculo de la propagación. El más destacado de este tipo de modelos es el modelo de trayectorias dominantes. El modelo de trayectorias dominantes se basa en las trayectorias entre el transmisor y el receptor, pero no en todas, sino en las más representativas. Solo es necesario conocer cuales habitaciones son atravesadas por los rayos y como estos van pasando de habitación en habitación por trayectorias diferentes, para al final alcanzar el receptor. Con esto se obtiene un árbol de habitaciones.

Este modelo no tiene en cuenta la posición exacta de las paredes para el cálculo de la propagación, lo importante para calcular la propagación es la información acerca de la habitación y la influencia de las habitaciones vecinas.

3.4 Modelos de rayos ópticos: asumiendo que las longitudes de onda son más pequeñas que los obstáculos, las ondas electromagnéticas pueden ser aproximadas a rayos ópticos, estos modelos consideran reflexiones en las paredes y difracciones en las esquinas. Los modelos de rayos ópticos pueden calcular el retardo y la magnitud de la señal. Su principal desventaja es la dependencia de la exactitud de las propiedades de los materiales y la ubicación de las paredes. Los modelos más representativos son el trazado de rayos y el lanzamiento de rayos. El modelo de trazado de rayos es un algoritmo punto a punto que busca trayectorias de rayos entre el transmisor y receptor. Para el cálculo del cubrimiento se mueve el receptor por el área sobre la que se desea hacer el cálculo. En el modelo de lanzamiento de rayos es un algoritmo orientado a área, los rayos son transmitidos desde el transmisor en todas las direcciones relevantes y viajan hasta que encuentran un obstáculo, después se reflejan, se difractan o se dispersan. La magnitud de la señal se obtiene de la suma de la contribución de todos los rayos que llegan a un punto.

PROPAGACIÓN DE LA SEÑAL EN UNA WLAN (1 de 2)

1 Fenómenos físicos: la propagación de una señal en una WLAN, se ve afectada principalmente por la reflexión, difracción y dispersión. En un ambiente típico de implementación de una WLAN la señal puede recorrer distancias que son relativamente grandes con respecto a la longitud de onda de la señal (12.5 cm para 2.4 GHz y 6 cm para 5 GHz).

1.1 Reflexión: cuando una señal incide sobre una superficie, puede ser reflejada. La reflexión de una señal depende de las propiedades físicas de la superficie (geometría, grosor, textura y propiedades dieléctricas del material) y de las propiedades de la señal (ángulo de incidencia, amplitud, fase, polarización y frecuencia). La reflexión origina la multitrayectoria, para solucionar este problema se usa la diversidad de espacio. En un ambiente como el interior de un edificio los elementos que contribuyen a la reflexión son las paredes, techos, pisos, muebles y personas.

1.2 Difracción: la difracción ocurre cuando la señal se encuentra en su recorrido con obstáculos afilados o esquinas. La señal al no poder atravesar este tipo de obstáculos se dobla alrededor del obstáculo, convirtiéndose en un nuevo centro de energía. La difracción también depende de la geometría de la obstrucción y las propiedades de la señal. La difracción en el interior de un edificio puede ocurrir en puertas, esquinas, ventanas, etc..

1.3 Dispersión: cuando los obstáculos son relativamente pequeños con respecto a la longitud de onda de la señal, la señal experimenta el fenómeno de la dispersión, que consiste en una división de la señal en varias direcciones. Este fenómeno es generalmente producido por superficies rugosas y objetos pequeños. La dispersión puede ocurrir en las ramas de los árboles.

1.4 Absorción: ocurre cuando la señal RF atraviesa un objeto generándose unas pérdidas que dependen del grosor del objeto y las propiedades del material.

1.5 Refracción: la refracción ocurre cuando una señal pasa a través de un medio de diferente coeficiente de refracción, este paso hace que la señal se curve en otra dirección. La refracción debe tomarse en consideración para enlaces de larga distancia, a través de la troposfera, sobre todo cuando las condiciones atmosféricas cambian.

2 Pérdidas de espacio libre: este tipo de pérdidas se obtiene cuando no hay obstáculos entre el transmisor y receptor, las pérdidas de espacio libre están dadas por la siguiente ecuación:

martes, 16 de diciembre de 2008

Configuración de RIP

Configuración de RIP : Parte 1

Configuración de RIP : Parte 2

CHULETAS AUXILIARES DE ESTUDIO

Protocols (10)

Applications (2)

Reference (3)

Syntax (2)

Technologies (3)

Miscellaneous (2)